DarkComet, el troyano usado por gobiernos y ciberdelincuentes durante casi una década

Como muchos recordaréis fue uno de los troyanos más famosos hace unos años, creado por el francés Jean-Pierre Lesueur en 2008 y hasta que en 2012 retiró el proyecto principalmente por evitar problemas legales y por motivos morales ya que el RAT DarkComet (Remote Access Tool) se ha usado desde gobiernos hasta por ciberdelincuentes de forma masiva.

No por que en 2012 se cerrara el proyecto DarkComet, desapareció, más bien todo lo contrario, aparecieron webs como https://darkcomet.net/ en la que van por la versión 8.0 (la última oficial era 5.4.1 legacy) cobrando una suscripción mensual de 30$ y varias comunidades más en la que se ha ido actualizando el software.

Antes de analizar el software vamos a ver los usos que se le ha dado al RAT DarkComet:

-

Siria: En Siria hemos podido ver como año tras año había diferentes campañas por parte del propio gobierno para controlar a sus ciudadanos y disidentes, empezamos en 2011/2012 cuando lanzaron dos herramientas, una para cifrar las conexiones vía Skype y otra apodada AntiHackers, que prometía securizar tu equipo frente a ataques. Pero la función real de estos archivos era descargar la versión 3.3 de DarkComet. (https://goo.gl/zPiZuS).

Poco después se encontró oculto en “documentos revolucionarios” la versión 5.0 vinculada también con el gobierno. La misma versión se detecto en perfiles falsos de mujeres que se intentaban ganarse la confianza de los llamados rebeldes sirios enviándoles fotos infectadas.

-

Francia: En 2015 después de los atentados en París en Charlie Hebdo y aprovechando el hastag #JeSuisCharlie de difundió de forma masiva una foto de un bebe que incluía DarkComet, fue detectado rápidamente pero aun así infecto a miles de equipos.

-

Dinamarca: Una campaña de phishing contra las empresas de arquitectura danesas también en el año 2015 infecto a muchas empresas con DarkComet, el troyano iba oculto en un archivo AutoCAD.

Esto es solo un pequeño resumen de algunos de los casos mas sonados, pero la lista no deja de crecer, aun siendo conocido y detectado por casi todos los antivirus sorprende la facilidad con la que sigue infectando.

DarkComet

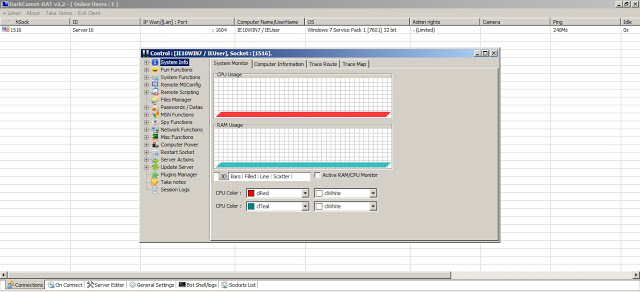

En esta imagen podemos ver como es el panel de gestión con un equipo infectado, todo el panel con diferentes opciones muy variadas y la monitorización.

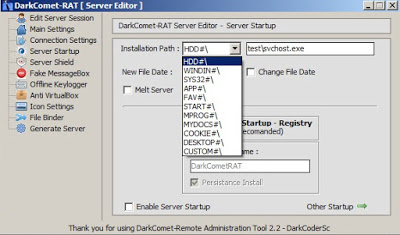

DarkComet es un troyano inverso, esto quiere decir que nosotros somos el cliente y los equipos infectado son los servidores, por lo tanto el archivo que tendrán que ejecutar instalará un servidor para controlarlo remotamente, vamos a ver el editor de servidores que incorpora DarkComet.

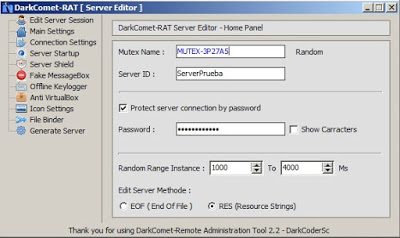

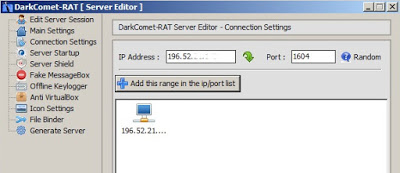

Uno de los principales motivos de un uso tan extendido es la facilidad de creación del archivo de instalación del servidor, no hace falta tener unos conocimientos avanzados en informática, prácticamente con unas nociones muy básicas cualquiera puede crearlo.

En las dos primeras capturas podemos ver como tenemos la configuración básica para la conexión, siempre es recomendable cambiar puertos y nombres por defecto ya que por ejemplo el puerto 1604 es conocido por ser usado por troyanos.

Podemos elegir donde queremos instalarlo y que proceso queremos clonar.

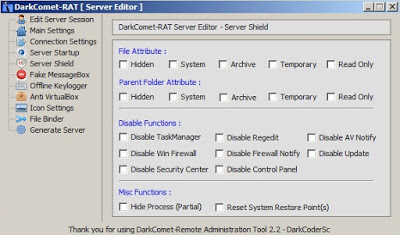

Todos los permisos y funciones que nos dejara desactivar a placer, he probado algunas y parece sorprendente que sigan funcionando sin ningún problema.

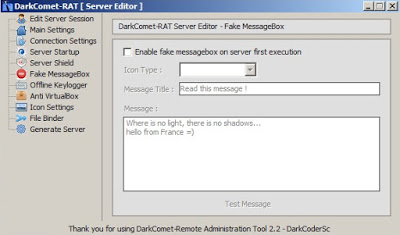

Opciones para crear falsos cuadros de mensaje con la primera ejecución, a modo de hacer creer que el archivo ha dado error al ejecutarse.

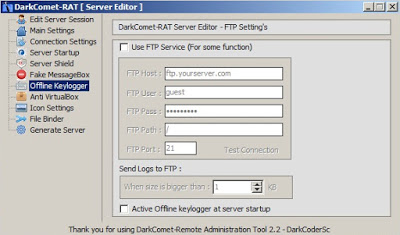

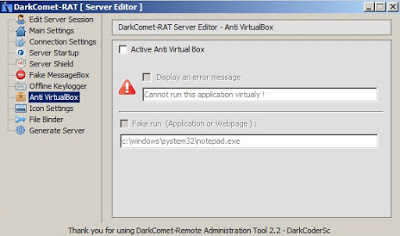

También nos permite configurar una conexión FTP para enviarnos los logs generados por el keylogger que incorpora. Incluso una sección llamada Anti Virtual Box, viendo la siguiente imagen creo que no necesita explicación ;)

Y como no podía faltar un pequeño editor del propio archivo que queremos generar para hacerlo pasar por otro programa.

DarkComet no fue una pionera en este tipo de herramientas apodadas RAT, pero si innovó, sobretodo haciendo las cosas mas fáciles, aunque su creador, Jean-Pierre, nunca pensó en los usos que le podían llegar a dar.

Espero que os haya parecido interesante esta entrada. !Nos vemos en la próxima!